Lo scopo di questo articolo è definire la politica di sicurezza aziendale per la protezione delle informazioni. Le aziende possono gestire un’enorme massa di dati, che include sia asset di grande valore per il business, sia informazioni personali riservate relative a dipendenti e clienti. Questa realtà impone l’adozione di una politica di sicurezza rigorosa e non negoziabile. Le seguenti linee guida mirano a prevenire l’accesso non autorizzato e la perdita di dati, garantendo così l’integrità, la disponibilità e la riservatezza del patrimonio informativo.

Protezione dei dati e dei dispositivi elettronici

La protezione attiva dei dati archiviati su computer e dispositivi elettronici è un’attività di importanza strategica per la continuità operativa e la reputazione dell’azienda. Le misure preventive adottate da ogni singolo dipendente costituiscono la prima e più importante linea di difesa contro la perdita di dati, che può avvenire per eventi accidentali, furti, attacchi malware, o danneggiamenti, e contro la loro modifica non autorizzata.

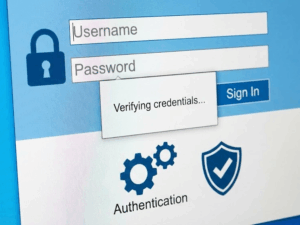

Politiche di gestione delle password

Una gestione sicura delle password è il primo passo per proteggere l’accesso ai sistemi aziendali. Tutti i dipendenti sono tenuti a seguire scrupolosamente le seguenti norme.

Per ridurre il rischio che una password venga compromessa da applicazioni di decodifica automatica, è assolutamente vietato utilizzare credenziali che corrispondano a:

- dati personali: nomi, date di nascita (proprie o di familiari), numeri di telefono, targhe di automobili;

- sequenze prevedibili: combinazioni numeriche o alfabetiche banali (es.

123456,QWERTY,password); - parole di uso comune: termini presenti nei dizionari, facilmente individuabili da software specifici;

- nomi di personaggi famosi: inclusi quelli di fantasia o dei fumetti;

- parti del proprio nome utente o il nome utente stesso.

- una password robusta e conforme alle policy aziendali deve possedere le seguenti caratteristiche:

- lunghezza minima di otto caratteri;

- combinazione di lettere maiuscole, lettere minuscole, numeri e simboli.

Oltre alla creazione, è fondamentale adottare comportamenti sicuri nella gestione quotidiana delle password:

- memorizzare la password: è la pratica più sicura. Evitare assolutamente di annotarla su supporti fisici visibili (es. foglietti attaccati al monitor, sotto il tappetino del mouse);

- cambiare la password con regolarità: è obbligatorio aggiornare le proprie password almeno ogni tre mesi;

- non riutilizzare la stessa password: ogni servizio aziendale deve avere una password unica e dedicata;

- non comunicare la password a nessuno: né a colleghi, né a superiori, né a presunti amministratori di sistema. Se è strettamente necessario condividere una credenziale, questa deve essere cambiata non appena possibile;

- cambiare le password fornite dal sistema: se viene assegnata una password temporanea da un amministratore, è obbligatorio cambiarla al primo accesso;

- prestare attenzione durante la digitazione: assicurarsi sempre di non essere osservati quando si inserisce una password.

Now loading…

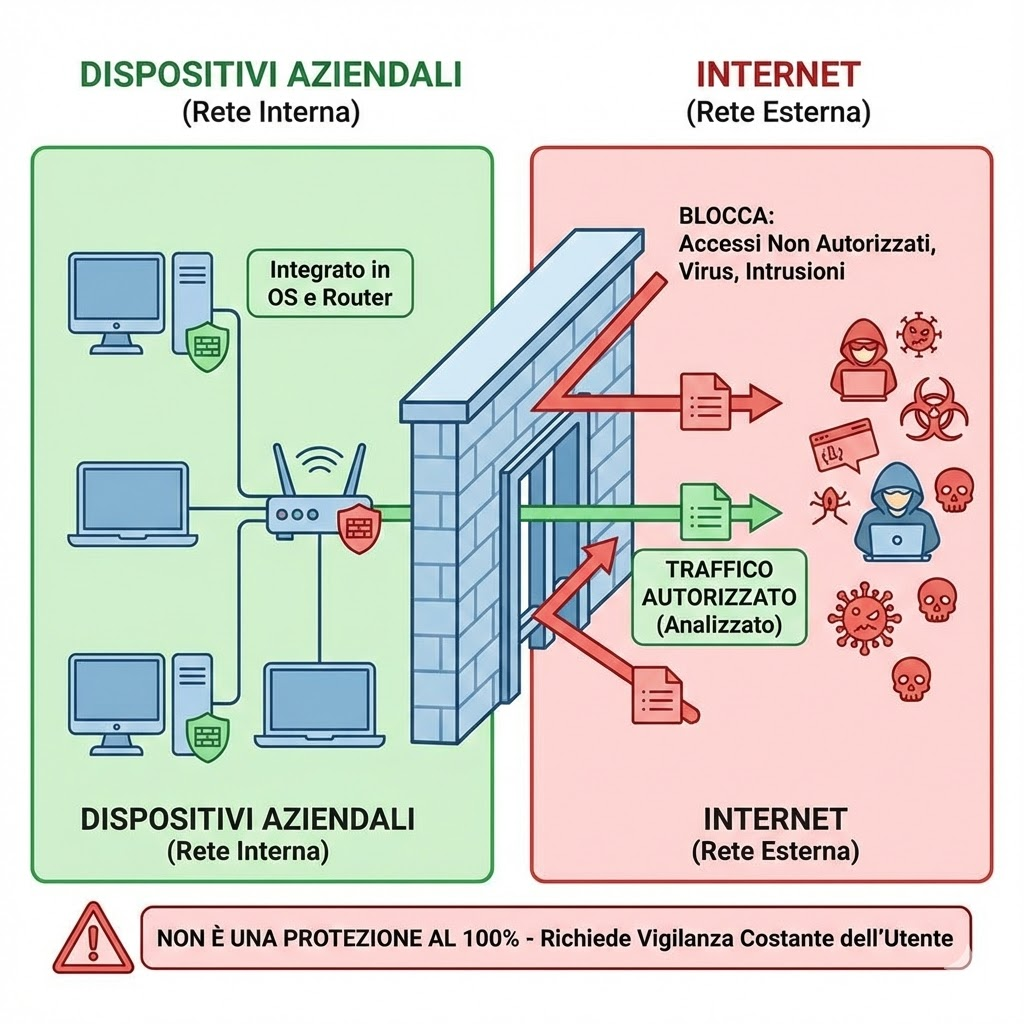

Ruolo e funzione del firewall

Il firewall è un sistema di sicurezza, sia software che hardware, il cui scopo è impedire accessi esterni non autorizzati ai dati presenti sui dispositivi aziendali e bloccare la trasmissione di virus informatici. Agendo come una barriera, il firewall analizza il traffico di rete e blocca i tentativi di intrusione. Questo strumento è integrato sia nei sistemi operativi dei nostri computer sia nei router che gestiscono la rete aziendale.

È importante sottolineare che, sebbene sia uno strumento fondamentale, il firewall non garantisce una protezione del 100% contro malintenzionati particolarmente abili, rafforzando la necessità di una costante vigilanza da parte dell’utente.

Procedure di backup dei dati

Il backup è il processo di creazione di copie di sicurezza dei file di lavoro. Il suo scopo fondamentale è garantire la possibilità di recuperare i dati in caso di perdita o deterioramento dovuti a guasti, come il danneggiamento del disco fisso, attacchi malware o errori umani. Per assicurare l’efficacia di questa procedura, è necessario seguire le seguenti direttive:

- supporti: i backup devono essere effettuati su supporti di memoria rimovibili, come pendrive o dischi fissi esterni;

- conservazione: per i dati di particolare importanza, è obbligatorio conservare più copie di sicurezza. Tali copie devono essere custodite in un luogo differente da quello in cui si trova il computer (per proteggerle da furti o incendi) e al riparo da polvere, calore e fonti magnetiche;

- frequenza: la frequenza dei backup deve essere maggiore per i dispositivi portatili (laptop, tablet), in quanto sono maggiormente esposti a rischi di guasti, smarrimento o furto.

Obbligo di aggiornamento del software

È di importanza critica mantenere costantemente aggiornati tutti i software installati sui dispositivi aziendali. Il malware è in continua e rapida evoluzione; gli aggiornamenti di antivirus, sistemi operativi e applicazioni contengono le definizioni e le contromisure necessarie per riconoscere e bloccare le minacce più recenti. Il sistema operativo gestisce in gran parte questo processo in modo autonomo quando il dispositivo è connesso a Internet. È dovere di ogni dipendente permettere il completamento di tali aggiornamenti senza interromperli o posticiparli.

L’adozione di queste misure di protezione attiva è essenziale, ma deve essere affiancata dalla capacità di riconoscere le minacce specifiche per evitarle in modo proattivo.

Riconoscimento e gestione delle minacce malware

Il termine malware (dall’inglese MALicious softWARE, “programma malvagio”) indica qualsiasi tipo di software creato con lo scopo di sottrarre informazioni riservate o creare danni a un sistema informatico. La capacità di riconoscere le principali tipologie di malware e le loro più comuni modalità di diffusione è una competenza essenziale per ogni dipendente al fine di prevenire le infezioni e proteggere il patrimonio informativo aziendale.

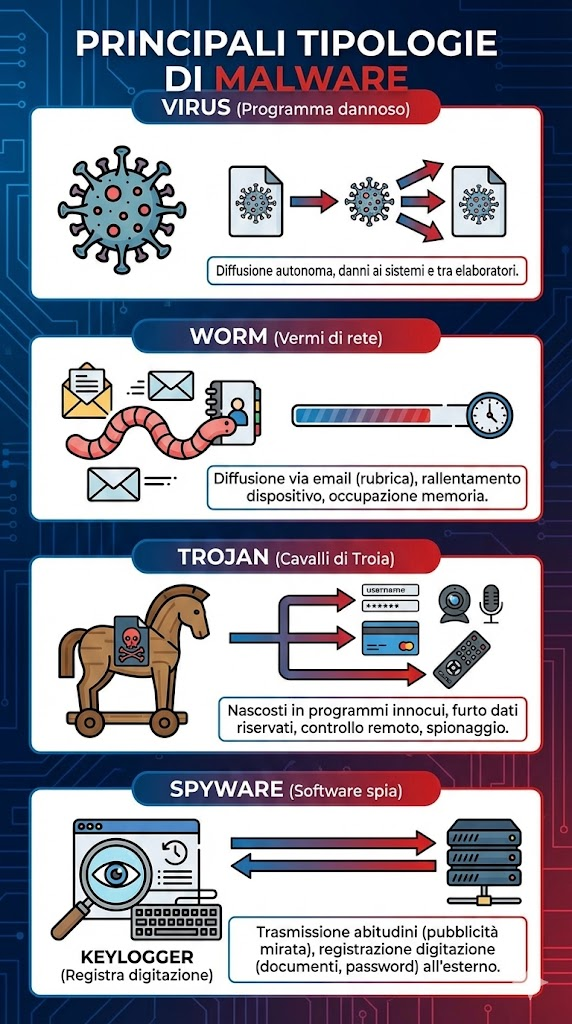

Principali tipologie di malware

- Virus: un virus informatico è un piccolo programma progettato per provocare danni ai computer. La sua caratteristica principale è la capacità di diffondersi autonomamente all’interno del sistema e da un elaboratore all’altro;

- worm: i worm (“vermi”) si diffondono principalmente attraverso la posta elettronica. Una volta infettato un computer, inviano automaticamente copie di sé stessi a tutti gli indirizzi presenti nella rubrica dei contatti. Il loro effetto più comune è un notevole rallentamento delle prestazioni del dispositivo, causato dall’occupazione progressiva della memoria;

- trojan (cavalli di troia): i trojan si nascondono all’interno di altri programmi apparentemente innocui. Una volta attivati, operano in segreto per raccogliere informazioni riservate come nomi utente, password e codici di carte di credito, per poi inviarle a un hacker. Alcuni trojan possono anche consentire a un malintenzionato di prendere il controllo completo del computer da remoto, arrivando persino a spiare l’ambiente circostante attraverso il microfono e la webcam del dispositivo, se attivi;

- spyware: questi programmi (“software spia”) trasmettono a computer esterni dati sulle abitudini dell’utente, come la cronologia dei siti web visitati, al fine di inviare pubblicità mirata. Il termine spyware viene talvolta utilizzato per indicare anche malware più pericolosi, come i keylogger, che sono in grado di registrare tutto ciò che viene digitato sulla tastiera (documenti, email, password) per poi trasmetterlo all’esterno.

Vettori di infezione e canali di rischio

Un malware può infettare un dispositivo solo arrivando dall’esterno. È fondamentale conoscere e prestare la massima attenzione ai principali canali di rischio:

Now loading…

- connessione a una rete: internet rappresenta la principale fonte di rischio, a causa dell’enorme quantità di dati che vengono scambiati durante la navigazione;

- posta elettronica: gli allegati email sono uno dei veicoli di infezione più comuni. È fatto obbligo di non aprire mai messaggi di provenienza sconosciuta o privi di oggetto. Particolare cautela va prestata agli allegati con estensioni potenzialmente eseguibili (es.

.exe,.com,.bat,.vbs,.scr,.pif). È inoltre vietato cliccare su link contenuti in messaggi sospetti. Una buona pratica consiste nel controllare la posta direttamente sul sito del provider (webmail) per eliminare i messaggi sospetti dal server prima ancora che vengano scaricati sul proprio computer; - unità esterne di memoria: dispositivi come penne USB, CD, DVD e dischi fissi esterni possono facilmente trasferire malware da un computer infetto a uno sano.

Utilizzo corretto del software antivirus

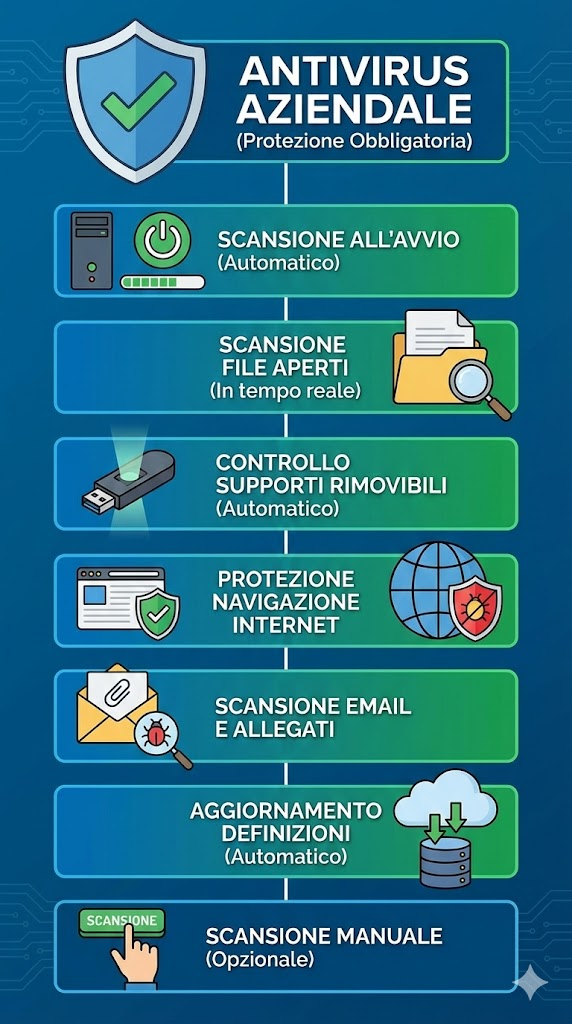

Il software antivirus è uno strumento di protezione indispensabile e il suo utilizzo è obbligatorio su tutti i dispositivi aziendali. Se correttamente configurato, l’antivirus svolge automaticamente le seguenti funzioni:

- scansione all’avvio del computer;

- scansione dei file nel momento in cui vengono aperti;

- controllo automatico dei supporti di memoria rimovibili;

- protezione attiva durante la navigazione su Internet;

- scansione dei messaggi di posta elettronica e dei loro allegati;

- aggiornamento automatico delle definizioni delle minacce.

Oltre a queste funzioni automatiche, è possibile avviare una scansione manuale su dischi, cartelle o singoli file qualora si nutrano sospetti sulla loro integrità.

Quando l’antivirus rileva una minaccia, suggerisce una delle seguenti azioni:

- disinfetta: l’antivirus elimina il codice malevolo e tenta di ripristinare il file originale com’era prima dell’infezione;

- metti in quarantena: se la disinfezione non è possibile, il file infetto viene isolato in una cartella protetta e inaccessibile, in attesa che un futuro aggiornamento dell’antivirus fornisca gli strumenti per rimuovere la minaccia;

- elimina: se nessuna delle opzioni precedenti è praticabile, l’unica soluzione consiste nella cancellazione definitiva del file infetto per proteggere il resto del sistema.

Sebbene la tecnologia sia un alleato fondamentale, da sola non è sufficiente. La sicurezza informatica dipende in ultima analisi dalla consapevolezza e dalla responsabilità di ogni singolo individuo.

Responsabilità dei dipendenti e procedure di segnalazione

Ogni dipendente è parte integrante e attiva della strategia di sicurezza aziendale. La conoscenza delle proprie responsabilità e un uso accorto e riservato delle informazioni e degli strumenti informatici sono fondamentali per la protezione del patrimonio informativo, che costituisce uno degli asset più preziosi della nostra organizzazione.

Doveri del dipendente

Ogni dipendente ha il dovere di attenersi alle seguenti responsabilità fondamentali:

- applicare rigorosamente le politiche di creazione e gestione delle password definite in questo articolo;

- assicurarsi che le procedure di backup per i propri dati di lavoro siano eseguite con la frequenza richiesta e secondo le modalità indicate;

- permettere sempre l’esecuzione degli aggiornamenti software proposti dal sistema, senza interromperli o rimandarli;

- prestare la massima attenzione ai potenziali vettori di infezione, in particolare alla gestione della posta elettronica e all’utilizzo di dispositivi di memoria esterni;

- non tentare mai di disattivare, disinstallare o modificare le impostazioni di sicurezza del firewall o del software antivirus installati sui dispositivi aziendali.

Procedura di segnalazione incidenti

È obbligatorio segnalare immediatamente al dipartimento IT qualsiasi problema di sicurezza riscontrato. Questo include non solo incidenti conclamati, ma anche il solo sospetto di una violazione, di un danno ai dati o di una diffusione impropria di informazioni riservate. Una segnalazione tempestiva è essenziale per permettere l’attivazione immediata delle contromisure necessarie a contenere e limitare i potenziali danni all’azienda.